omlox

PROFINETとセキュリティのオーバービュー

PROFINET Security-簡単で余裕のあるセキュリティコンセプト

最初のPROFINETの仕様書と並行してPIは包括的なセキュリティコンセプトを発行しました。

コンセプトはセキュリティの詳細と適用について記載されています。

現在は新たな要求項目が追加されています。

工場ネットワークと設置デバイスの保護をシンプルにするだけでは不十分です。

採用される保護メカニズムとコンセプトは稼働中の製造ラインを中断させない為のものです。

更に保護コンセプトは実装が簡単で余裕のあるものでなければなりません。

証明されたコンセプト:

PROFINETのITセキュリティコンセプトは深い防御(a defense-in-depth)をベース

にしています。このアプローチでは製造ラインはファイヤーウォールを含めた複数の保護により

外部からの攻撃から保護されます。更にファイアウォールを使用し工場内の保護ゾーンを

分けることが可能です。

またPROFINETデバイスは確実なテストでネットワーク負荷への耐性が確認、保証されます。

PROFINETのITセキュリティコンセプトは工場のセキュリティ管理システムで証明された手段として

サポートされています。工場でのセキュリティは全てのレベルで要求されます。

セキュリティの手段は常に変化します。

セキュリティは新たな開発に常に適用される項目です。それ故、完了はありません。

工場で増大するネットワーク使用量が背景にあります。

キーコンセプト:

1: オープンな通信

Webサーバー対応、OPC UA接続等PROFINETの機能拡張では外部からの防御とセキュリティゾーン

を構築する上位レベルとのダイレクトな通信要求が増加します。同時にPROFINETとの分離は

難しくなってきています。PROFINETのコンポーネンツが攻撃されるリスクがあることになります。

2: ネットワークの拡張

より多くのデバイスがネットワークに接続され相互通信するケースが増えています。PCのようなシングル

システムセルが攻撃されてもそのセルをバイパスする保護手段が必要となります。

3: システムの大規模化

広範囲に分散された設備にはネットワークとアクセスポイントの物理的な保護が必要となります。

現場でPROFINET, ネットワークに精通していないオペレータがアクセスする可能性もあります。

4: 追加の保護手段

主に製造施設の封鎖のようなこれまでのコンセプトにセル毎に保護できる新たなコンセプトの導入が

必要です。既存の手段に更なる手段が実装されます。新たな手段にはデバイス認証のような

認定管理やPROFINETのコンフィギュレーションに接続デバイス末端まで拡張セキュリティ設定

できるオプションも含まれます。

アプリケーション毎に異なるセキュリティ要求があるのでPROFINETでは異なるセキュリティクラスを提案

しています。

PROFINETとセキュリティの詳細

PROFINETとのセキュアな通信:

インダストリー4.0のような将来増大するネットワーク化からの視点では、セル毎の保護コンセプトでは

不十分です。更なる手段が必要となります。

信頼性とリアルタイムにフォーカス:

ITの世界での証明されたセキュリティコンセプトと類似したオートメーションの通信技術のガイドが

存在しまう。しかしPIではITでのコンセプトをオートメーションに展開すること難しいと考えています。

PROFINET対応デバイスは信頼性とリアルタイム通信を第一の目標としています。更に産業用途、

環境でも使用できるような技術が重要となります。認証テストでのチェックが必要となります。

例としてはIP65保護構造のデバイスにスマートカードの挿入は現実的ではありません。

ITビジネスでは信頼性が最も重要になりますが、オートメーション技術での通信ネットワークでは

耐環境、リアルタイムも同等以上に重要です。

〇保護ターゲットの優先化:

インダストリーセキュリティのスタンダード、IEC62443はPIのセキュリティコンセプトのベースとなります。

多くのオートメーションシステムでは用途、状況により異なるセキュリティへの目標があり

以下のような優先化をしています。

〇可用性と堅牢性:

システムに於いて常に要求される機能です。製造プロセスによりセキュリティで利用できるレベルが

あります。厳しいインフラ環境で特に要求されます。

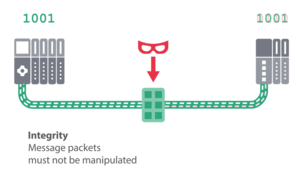

〇(データ)統合:

システムに於いて許可されないデータ操作に対する保護機能です。例えば許可されない

メッセージパケットではアクチュエータは動作しない、または不正値と判断することをデータに統合し

記録することです。

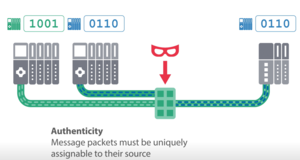

〇(デバイス/ユーザーの)信頼性:

システム構成とデータのユニークなIDで保証する信頼性の機能です。構成されるコンポーネントは

その"ID"でデジタル認証されます。コンポーネントのIDは許可されたユーザー(人、ソフトウエア、

デバイス)に割り当てられます。オートメーションシステムの起動、動作、監視に要求される

アクションとなります。

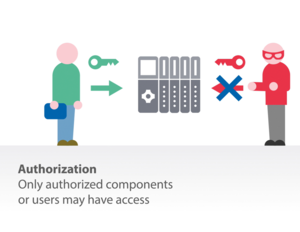

〇承認:

オートメーションシステムに介入可能な許可されたユーザーのみの使用が保証されます。

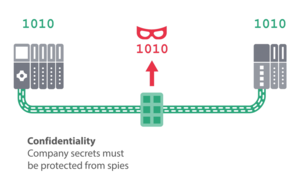

〇機密性:

確実な参加者、サードパーティのみにアクセス可能な情報とすること。企業情報に影響しなければ、

IOデータの機密性の保護はLOWレベルです。

■PROFINETでのセキュリティクラス

産業分野と用途では異なるセキュリティと複数レベルの保護が要求されるのでPROFINETでは

3つのセキュリティクラスを紹介しています。機密性の要求から暗号手段に対するコンピュータ処理時間

等へ対応する為です。しかし殆どのデバイスは必要としません。

〇セキュリティクラス1(堅牢性)

一般的に外部からの影響を封鎖する手段で、製造設備ネットワークのセグメントの保護、外部アクセス

からの保護等、その他(状況による完全な)手段での対策です。今後拡張されてゆきます。

SNMPのデフォルトストリングが変更可能となること。DCPコマンドが"READ ONLY"に設定できること。

GSDファイルの予期せぬ変更から保護されること等の対応が拡張されます。これらの拡張については

2020年4月にリリースされたPROFINET仕様書V2.4 MU1で紹介されています。

〇セキュリティクラス2(統合と許可認証)

セキュリティクラス1にIOデータ通信のセキュリティの統合と許可認証を追加したクラスです。

暗号化機能経由のコンフィギュレーションデータの機密性が規定されています。

ゾーンでの区分けが容易にできないシステムや、外部からのアクセス保護が不完全な用途向け

のクラスです。(屋外設置デバイス等)

〇セキュリティクラス3

IOデータの機密性が規定されています。例えば企業秘密がIOデータから影響受けるような場合。

多くのアプリケーションがクラス1または2をベースに稼働できます。通信プロトコル拡張での

セキュリティ情報の構築/チェックはコンポーネントのリソースを増加させます。統合と認証チェックは

PROFINETのパフォーマンスでの定常効果がありません。

■PROFINET通信ネットワークでの保護手段:

PROFINETのセキュリティコンセプトは一般的な暗号アルゴリズムとプロトコルをベースにしています。

しかし暗号アルゴリズムもセキュアでは無く脆弱と仮定することが重要です。

セキュアなPROFINET通信の為に他の項目の検討も必要です。

認証フォームでのセキュア通信なデジタルID暗号化でのPROFINETステーションの認証の保証。

各ステーションのハードウエアコンポーネントが強度のあるセキュアな状態をコンセプトとします。

●暗号化手段による通信統合の保証。

PROFINETデバイスの全通信チャネルをカバーします。IP通信、PROFINETリアルタイム通信、

ネットワーク管理が含まれます。

●システムスタートアップとコンポーネントの割付の保証。

●暗号手段によるPROFINETデバイスからPROFINETコントローラ、エンジニアリングツールでの割付。

接続終了後のシステムスタートアップに適用されます。

●PROFINETデバイスで検出されるセキュリティ関連イベントのレポート。

例: 追加のPROFINET ITセキュリティアラーム

●アサイクリックデータとコンフィギュレーションデータの機密性の保証。

セキュリティクラス3の追加機能によるサイクリングデータの機密性の追加保証。

●デジタルアタックへの最小限の要求の保証。

●デバイスファイル(GSDファイル)のアクセス許可、認証を統合した保護。

●コントローラとデバイス間のend-to-endのセキュアな通信。

●システム監視/診断との統合オプション

●高度なセキュリティが要求される装置向けのコンフィギュレーションオプション

サポートと保護: PROFINETとPROFIsafe等のプロファイルと機能への可能な限りの透過性。

■現状

2019年4月よりPIでのセキュリティ手段のホワイトペーパーが利用できます。

ホワイトペーパーに記載された内容は断続的に該当するPROFINET仕様書に統合されてゆきます。

PIではトレーニングやサイバー保護対応チームの立上げ予定です。

PROFINETとセキュリティのユースケース

〇セキュリティクラス1は現状のPROFINETセキュリティへの改善策の実装となります。

〇セキュリティクラス2は外部システムとの通信量が多いシステム、または監視が困難なシステム向けと

なります。クラス2ではオペレータはPROFINET通信の為に高度なITセキュリティに精通していなければ

なりません。ここでのオペレーションモードではサイクリックデータサービスが許可されない修正から

保護されます。同時にアサイクリックデータも保護されます。

〇セキュリティクラス3

全サービスのデータ統合、承認、機密性を保証します。クラス3は企業秘密が周期IOデータの読込み

から保護できるクラスとされています。

注意:クラス2での非周期通信サービスは機密データの転送には対応します。

異なるセキュリティクラスは各デバイスベンダーにより実装されます。ユーザーは対応デバイスの

セキュリティクラスを確認しシステム、装置に統合します。

認証について

セキュリティの承認はデバイス、オペレータ両方について認証をベースにしています。

認証についてはセキュリティクラス2以上で必要です。ユーザー名、パスワードでの承認は予定

していません。各接続デバイスベンダは承認されている認定書を所有しなければなりません。

PROFINET認証管理が認証の準備、その後の更新、差替えについて対応します。

キーとなることは接続デバイスと設定ツール等の外部ソースの対応となります。

GSDについて

GSDファイルの統合と承認が保証されなければなりません。

デバイスベンダーはセキュリティ対応の拡張オプションでGSDファイルのデジタルサインを用意できます。

デバイスベンダー固有の認定書はPNO(PIドイツ)から要求できます。

エンジニアリングシステムはファイルのインポート中にGSDサインの有効性を確認します。

GSDのコンフィギュレーションデータの信頼性を構築します。詳細なユーザーガイド(全クラス1の特性を含む)

が利用可能です。